La cybersécurité suscite une inquiétude croissante dans les secteurs où les entreprises intègrent progressivement des dispositifs de terrain dans les systèmes d'information de l'ensemble de l'entreprise.

Cela se produit dans des environnements industriels de fabrication et de traitement discrets, dans de nombreux bâtiments commerciaux à usage général et spécifique et même dans des réseaux de services publics.

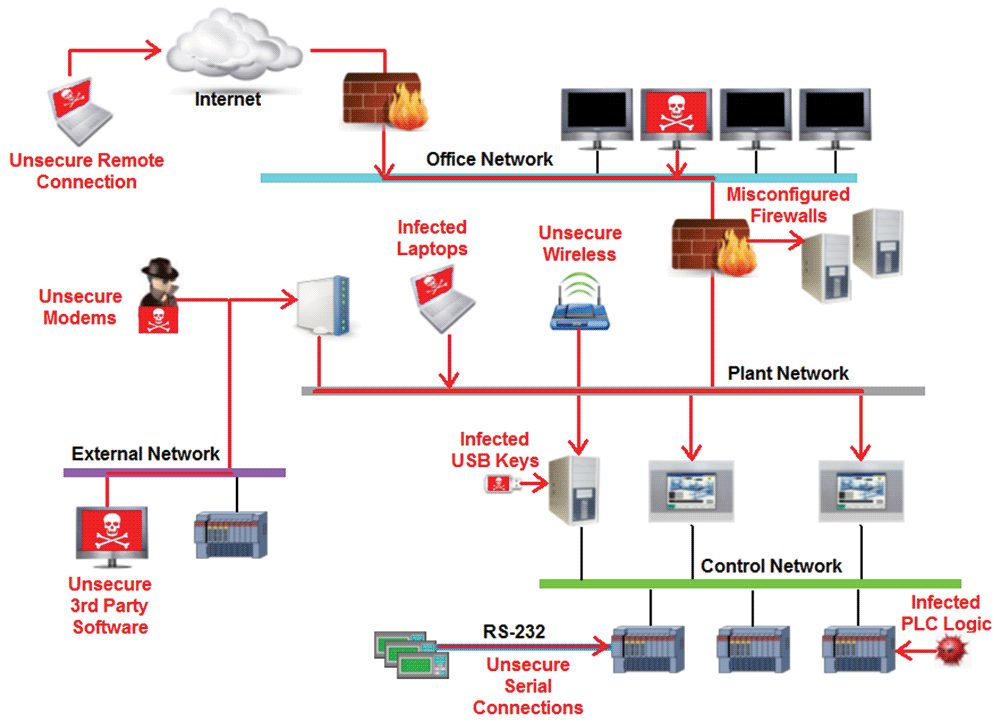

Traditionnellement, les systèmes électriques étaient contrôlés par des dispositifs en série connectés à des ordinateurs par des transcepteurs dédiés avec des protocoles propriétaires. En revanche, les systèmes de contrôle actuels sont de plus en plus connectés à des réseaux d'entreprises plus vastes, ce qui peut exposer ces systèmes à des vulnérabilités similaires à celles que l'on trouve généralement dans les systèmes informatiques.